Updated by Zulfam Tomar

साइबर ठगी एक गंभीर समस्या है जो दुनियाभर में तेजी से बढ़ रही है। ठगों के पास लोगों को ठगने के लिए विभिन्न तरीकों की एक लंबी सूची होती है, और ये तरीके दिन-प्रतिदिन उन्नत होते जा रहे हैं। इस लेख में, हम साइबर ठगी के विभिन्न तरीकों को चरणबद्ध तरीके से समझेंगे और यह जानेंगे कि ठग अपने शिकार को कैसे निशाना बनाते हैं।

1. फिशिंग (Phishing)

1.1 क्या है फिशिंग?

फिशिंग एक प्रकार की साइबर ठगी है जिसमें ठग ईमेल, संदेश, या सोशल मीडिया के माध्यम से एक नकली लिंक या वेबपेज भेजते हैं। ये लिंक आमतौर पर एक अधिकृत संस्थान के रूप में दिखाई देते हैं, जैसे कि बैंक या क्रेडिट कार्ड कंपनियां।

1.2 कैसे काम करता है फिशिंग?

1. ईमेल या मैसेज भेजना : ठग एक ईमेल या मैसेज भेजते हैं जो एक आधिकारिक संस्थान की तरह प्रतीत होता है।

2. नकली लिंक पर क्लिक कराना : इसमें एक लिंक होता है जो एक नकली वेबसाइट पर ले जाता है, जो वास्तविक वेबसाइट के समान दिखती है।

3. संबंधित जानकारी एकत्र करना : शिकार को वेबसाइट पर लॉगिन करने के लिए कहा जाता है, जिससे उनका यूजरनेम और पासवर्ड चुराया जाता है।

1.3 उदाहरण

एक सामान्य उदाहरण के रूप में, एक व्यक्ति को एक ईमेल प्राप्त होता है जिसमें दावा किया जाता है कि उसका बैंक खाता लॉक हो गया है और उसे तुरंत लिंक पर जाकर अपनी जानकारी अपडेट करनी है। लिंक पर क्लिक करने के बाद, व्यक्ति एक नकली बैंक वेबसाइट पर पहुँच जाता है जहां उनकी व्यक्तिगत और बैंकिंग जानकारी चोरी हो जाती है।

यह भी पढ़ें – डिजिटल अरेस्ट: एक भयावह साइबर ठगी का मामला , कहीं आप भी तो नहीं हो गए इसके शिकार जानिए इससे बचने के उपाय

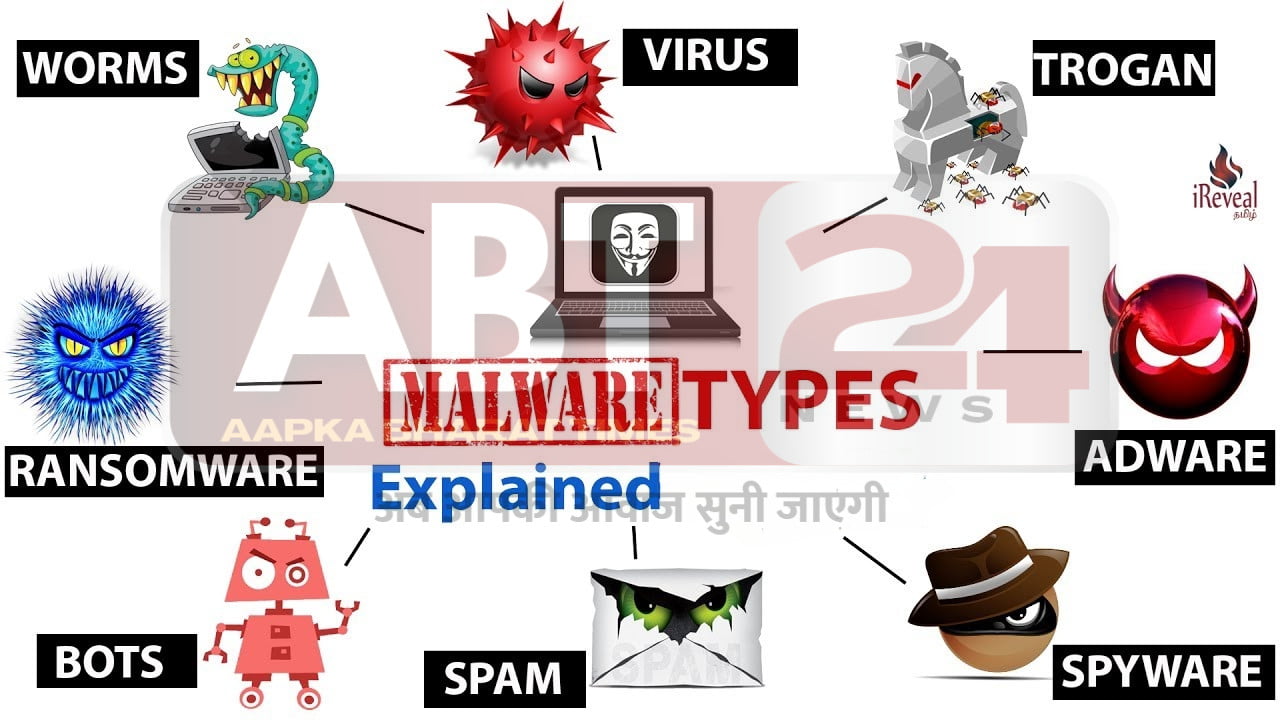

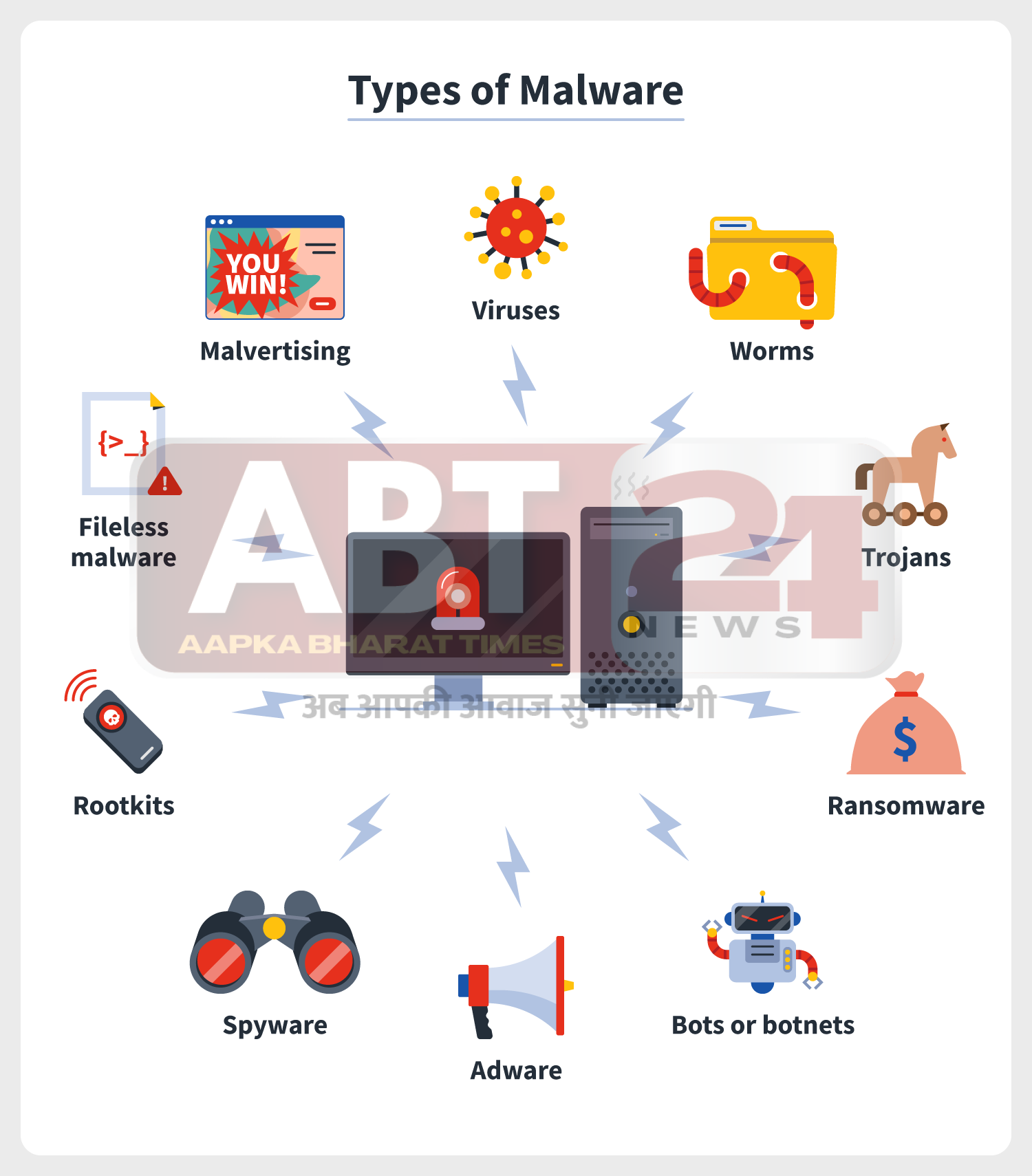

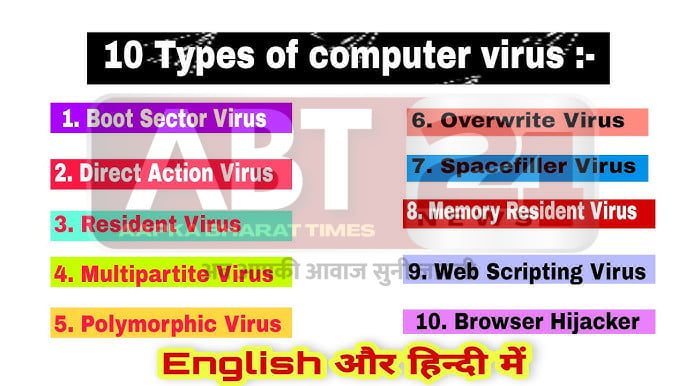

2. वायरस और मालवेयर (Viruses and Malware)

2.1 क्या हैं वायरस और मालवेयर?

विषाणु और मालवेयर ऐसे सॉफ्टवेयर होते हैं जो बिना अनुमति के किसी सिस्टम में घुसकर उसे नुकसान पहुँचाते हैं। ये ठग के कंप्यूटर या स्मार्टफोन में इंस्टॉल होते हैं और व्यक्तिगत डेटा चुरा सकते हैं।

2.2 कैसे काम करता है मालवेयर?

1. संवेदनशील लिंक पर क्लिक कराना : ठग एक ईमेल, मैसेज, या वेबसाइट पर एक संदिग्ध लिंक भेजते हैं।

2. मालवेयर डाउनलोड होना : लिंक पर क्लिक करते ही मालवेयर कंप्यूटर या स्मार्टफोन पर डाउनलोड हो जाता है।

3. डेटा चोरी करना : मालवेयर आपके संवेदनशील डेटा जैसे कि पासवर्ड, बैंकिंग जानकारी, और क्रेडिट कार्ड नंबर चुरा लेता है।

2.3 उदाहरण :

एक उदाहरण के तौर पर, एक उपयोगकर्ता को एक ईमेल प्राप्त होता है जिसमें एक अटैचमेंट होता है, जिसे खोलते ही उनका कंप्यूटर वायरस से संक्रमित हो जाता है। यह वायरस उपयोगकर्ता की व्यक्तिगत जानकारी को चोरी कर लेता है और ठग को भेज देता है।

3. स्नूपिंग (Snoofing)

3.1 क्या है स्नूपिंग?

स्नूपिंग एक तकनीक है जिसमें ठग किसी अन्य व्यक्ति की पहचान की नकल करते हैं। यह एक फोन कॉल, ईमेल, या वेबसाइट पर किया जा सकता है ताकि यह प्रतीत हो कि वे एक विश्वसनीय व्यक्ति हैं।

3.2 कैसे काम करता है स्नूपिंग?

1. नकली पहचान बनाना : ठग किसी कंपनी या व्यक्ति की पहचान की नकल करते हैं।

2. संदेश भेजना या कॉल करना : वे नकली पहचान से ईमेल भेजते हैं या कॉल करते हैं।

3. विवरण एकत्र करना : शिकार से व्यक्तिगत जानकारी या वित्तीय डेटा प्राप्त करते हैं।

3.3 उदाहरण :

एक ठग एक ईमेल भेजता है जिसमें वह अपने आपको एक बड़ी कंपनी का प्रतिनिधि बताता है और एक महत्वपूर्ण सूचना के लिए व्यक्तिगत जानकारी मांगता है। शिकार इस विश्वास में जानकारी दे देता है कि वह कंपनी के साथ है।

4. स्पूफिंग (Spoofing)

4.1 क्या है स्पूफिंग?

स्पूफिंग एक प्रकार की ठगी है जिसमें अपराधी किसी विशेष साइट, ईमेल या नंबर का नकल करके लोगों को धोखा देते हैं। यह तरीका आमतौर पर सॉफ्टवेयर और नेटवर्किंग में इस्तेमाल होता है।

4.2 कैसे काम करता है स्पूफिंग?

1. नकली डेटा का निर्माण : अपराधी एक नकली वेबपेज या ईमेल तैयार करते हैं जो वास्तविक साइट के समान दिखता है।

2. फर्जी संपर्क बनाना : वे एक फर्जी संपर्क का उपयोग करते हैं ताकि शिकार को विश्वास हो कि वे एक आधिकारिक स्रोत से संपर्क कर रहे हैं।

3. जानकारी प्राप्त करना : शिकार से संवेदनशील जानकारी प्राप्त की जाती है जो असली स्रोत की तरह दिखती है।

4.3 उदाहरण :

एक ठग एक ईमेल भेजता है जिसमें वह अपने आपको एक फाइनेंशियल इंस्टीट्यूशन का प्रतिनिधि बताता है और शिकार से उनके खाता विवरण की पुष्टि करने के लिए कहता है। यह जानकारी बाद में ठगों द्वारा गलत तरीके से इस्तेमाल की जाती है।

5. रैंसमवेयर (Ransomware)

5.1 क्या है रैंसमवेयर?

रैंसमवेयर एक प्रकार का मालवेयर है जो आपके कंप्यूटर या डेटा को लॉक कर देता है और इसे फिर से एक्सेस करने के लिए फिरौती की मांग करता है।

5.2 कैसे काम करता है रैंसमवेयर?

1. मालवेयर इंस्टॉल करना : ठग एक संलग्नित लिंक या फ़ाइल के माध्यम से रैंसमवेयर को आपके सिस्टम में इंस्टॉल करते हैं।

2. डेटा को लॉक करना : एक बार इंस्टॉल हो जाने के बाद, रैंसमवेयर आपके डेटा को लॉक कर देता है और एक रैनसम नोट दिखाता है।

3. रिपोर्ट करने की धमकी : ठग आपको फिरौती का भुगतान करने के लिए धमकाते हैं, अन्यथा आपके डेटा को खोने का खतरा रहता है।

5.3 उदाहरण :

एक कर्मचारी को एक ईमेल प्राप्त होता है जिसमें एक फ़ाइल अटैच होती है। फ़ाइल खोलने पर, कंप्यूटर लॉक हो जाता है और एक नोटरansomware द्वारा प्रदर्शित होता है, जिसमें लिखा होता है कि यदि फिरौती का भुगतान नहीं किया गया तो सभी डेटा डिलीट कर दिया जाएगा।

6. सोशल इंजीनियरिंग (Social Engineering)

6.1 क्या है सोशल इंजीनियरिंग?

सोशल इंजीनियरिंग एक प्रकार की साइबर ठगी है जिसमें ठग शिकार के व्यक्तिगत और मनोवैज्ञानिक पहलुओं का उपयोग करते हैं ताकि वे आवश्यक जानकारी प्राप्त कर सकें।

6.2 कैसे काम करता है सोशल इंजीनियरिंग?

1. प्रेरक बातचीत : ठग शिकार के साथ एक मनोवैज्ञानिक खेल खेलते हैं, जैसे कि उनकी कंपनी, परिवार, या किसी अन्य महत्वपूर्ण मुद्दे पर बात करके।

2. जानकारी एकत्र करना : ठग शिकार से व्यक्तिगत जानकारी प्राप्त करने की कोशिश करते हैं।

3. डेटा का उपयोग : एकत्र की गई जानकारी का उपयोग करके शिकार के वित्तीय या व्यक्तिगत डेटा तक पहुंच प्राप्त करते हैं।

6.3 उदाहरण :

एक ठग किसी कंपनी के कर्मचारी को कॉल करता है और खुद को कंपनी के IT सपोर्ट के रूप में प्रस्तुत करता है। वह कर्मचारी को बताता है कि उनके सिस्टम में कोई समस्या है और उन्हें कुछ संवेदनशील जानकारी प्रदान करने के लिए कहता है। कर्मचारी विश्वास कर देता है और जानकारी साझा कर देता है।

7. फोन स्कैम (Phone Scam)

7.1 क्या है फोन स्कैम?

फोन स्कैम में ठग शिकार को फोन कॉल के माध्यम से ठगते हैं। ये कॉल आमतौर पर किसी संदिग्ध संगठन या अधिकारी से होती हैं जो शिकार को कुछ बताकर उसे धोखा देते हैं।

7.2 कैसे काम करता है फोन स्कैम?

1. फर्जी कॉल करना : ठग एक कॉल करते हैं जो किसी सरकारी एजेंसी या कंपनी के प्रतिनिधि की तरह लगती है।

2. फर्जी समस्याओं की रिपोर्ट : ठग किसी आपातकालीन स्थिति या समस्या की बात करते हैं और शिकार से तत्काल कार्रवाई करने को कहते हैं।

3. जानकारी प्राप्त करना : कॉल के दौरान शिकार से व्यक्तिगत या वित्तीय जानकारी प्राप्त की जाती है।

7.3 उदाहरण :

एक व्यक्ति को एक कॉल आती है जिसमें कोई व्यक्ति खुद को बैंक का सुरक्षा अधिकारी बताता है। वह बताता है कि उनके खाते में एक संदिग्ध लेन-देन हुआ है और उनकी मदद के लिए व्यक्तिगत जानकारी की जरूरत है। व्यक्ति जानकारी देने के बाद ठग के हाथ में आ जाती है।

8. डिजिटल अरेस्ट (Digital Arrest)

8.1 क्या है डिजिटल अरेस्ट?

डिजिटल अरेस्ट एक नई प्रकार की साइबर ठगी है जिसमें ठग शिकार को डिजिटल माध्यम से “कैद” करके मानसिक रूप से परेशान करते हैं। इसमें अपराधी शिकार को ऐसा विश्वास दिलाते हैं कि वह किसी कानूनी समस्या में फंस चुका है और उसे तुरंत अपनी व्यक्तिगत जानकारी या धन की मांग के लिए दबाव डालते हैं।

8.2 कैसे काम करता है डिजिटल अरेस्ट?

1. नकली कानूनी धमकी : ठग शिकार को एक कानूनी समस्या की धमकी देते हैं, जैसे कि सीबीआई जांच या जेल भेजने की धमकी।

2. डिजिटल कैद : ठग शिकार को यह विश्वास दिलाते हैं कि वे उसकी पहचान का दुरुपयोग कर रहे हैं और उसे तुरंत कोई कार्रवाई करनी होगी।

3. जानकारी और धन की मांग : शिकार से उसके बैंक खाते की जानकारी, पासवर्ड, या अन्य संवेदनशील जानकारी प्राप्त करने के लिए दबाव डालते हैं और साथ ही पैसे की भी मांग करते हैं।

8.3 उदाहरण :

एक वरिष्ठ अधिवक्ता को एक कॉल आती है जिसमें कॉलर खुद को एक सीबीआई अधिकारी बताता है और उसे बताता है कि उसके खिलाफ मनी लॉन्ड्रिंग का मामला दर्ज है। कॉलर बताता है कि अगर वह तुरंत पैसे नहीं भेजेगा, तो उसे जेल भेज दिया जाएगा। इस डर से अधिवक्ता रातभर घबराए रहते हैं और पैसे ट्रांसफर करने की कोशिश करते हैं। बाद में पता चलता है कि यह एक ठगी थी।

9. सार्वजनिक Wi-Fi पर साइबर ठगी (Public Wi-Fi Scams)

9.1 क्या है सार्वजनिक Wi-Fi पर साइबर ठगी?

सार्वजनिक Wi-Fi पर साइबर ठगी तब होती है जब ठग एक असुरक्षित सार्वजनिक Wi-Fi नेटवर्क के माध्यम से शिकार के डेटा को चुरा लेते हैं। ये नेटवर्क अक्सर कैफे, एयरपोर्ट या अन्य सार्वजनिक स्थानों पर उपलब्ध होते हैं।

9.2 कैसे काम करता है सार्वजनिक Wi-Fi ठगी?

1. फर्जी Wi-Fi नेटवर्क सेट करना : ठग एक नकली Wi-Fi नेटवर्क सेट करते हैं जिसका नाम एक सामान्य नेटवर्क जैसा होता है।

2. डेटा चोरी : जब लोग इस नेटवर्क से कनेक्ट करते हैं, तो ठग उनके द्वारा भेजी गई सभी जानकारी, जैसे कि लॉगिन क्रेडेंशियल्स और बैंकिंग जानकारी, को इंटरसेप्ट कर लेते हैं।

3. अनधिकृत एक्सेस : ठग प्राप्त की गई जानकारी का उपयोग करके शिकार के खातों तक पहुंच प्राप्त करते हैं और वित्तीय नुकसान पहुंचाते हैं।

9.3 उदाहरण :

एक व्यक्ति एयरपोर्ट के फ्री Wi-Fi से कनेक्ट करता है जो वास्तव में एक ठग द्वारा सेट किया गया था। इस नेटवर्क के माध्यम से ठग उसकी लॉगिन जानकारी चुराते हैं और उसके बैंक खाते से पैसे निकाल लेते हैं।

10. ऑनलाइन शॉपिंग और फर्जी वेबसाइट्स (Online Shopping and Fake Websites)

10.1 क्या है फर्जी ऑनलाइन शॉपिंग?

फर्जी ऑनलाइन शॉपिंग वेबसाइट्स ऐसी साइट्स होती हैं जो दिखने में असली लगती हैं लेकिन वास्तव में ठगी के उद्देश्य से बनाई जाती हैं। इन पर ग्राहकों को आकर्षक ऑफर्स और डिस्काउंट्स दिखाए जाते हैं।

10.2 कैसे काम करता है फर्जी ऑनलाइन शॉपिंग?

1. नकली वेबसाइट बनाना : ठग एक वेबसाइट बनाते हैं जो एक प्रसिद्ध शॉपिंग साइट की नकल करती है।

2. आकर्षक ऑफर और डिस्काउंट : साइट पर बहुत आकर्षक ऑफर और डिस्काउंट्स दिखाए जाते हैं ताकि लोग खरीदारी करें।

3. पैसे और जानकारी की चोरी : जब ग्राहक खरीदारी करते हैं, तो उनकी भुगतान जानकारी और व्यक्तिगत विवरण चोरी कर लिए जाते हैं और उन्हें कभी भी सामान नहीं मिलता।

10.3 उदाहरण :

एक उपयोगकर्ता एक नई वेबसाइट पर जाता है जो एक बड़ी ऑनलाइन रिटेलर की तरह दिखती है। साइट पर भारी डिस्काउंट्स और आकर्षक उत्पाद दिखाए जाते हैं। उपयोगकर्ता अपने क्रेडिट कार्ड विवरण प्रदान करता है, लेकिन उत्पाद कभी प्राप्त नहीं होता और कार्ड की जानकारी ठगों द्वारा उपयोग की जाती है।

11. क्लोनिंग और पहचान की चोरी (Cloning and Identity Theft)

11.1 क्या है पहचान की चोरी?

पहचान की चोरी में ठग शिकार की व्यक्तिगत जानकारी का उपयोग करके उसकी पहचान की नकल करते हैं और इसका दुरुपयोग करते हैं। इसमें आमतौर पर किसी की व्यक्तिगत जानकारी, जैसे कि आधार कार्ड नंबर, पासपोर्ट, या ड्राइविंग लाइसेंस की जानकारी चोरी की जाती है।

11.2 कैसे काम करता है पहचान की चोरी?

1. जानकारी एकत्र करना : ठग शिकार की व्यक्तिगत जानकारी विभिन्न तरीकों से एकत्र करते हैं, जैसे कि फिशिंग या सोशल इंजीनियरिंग द्वारा।

2. डुप्लिकेट पहचान पत्र बनाना : प्राप्त जानकारी का उपयोग करके ठग नकली पहचान पत्र बनाते हैं।

3. धोखाधड़ी की गतिविधियाँ : इन नकली पहचान पत्रों का उपयोग करके ठग वित्तीय लेन-देन, लोन आवेदन, या अन्य धोखाधड़ी गतिविधियों को अंजाम देते हैं।

11.3 उदाहरण :

एक ठग एक व्यक्ति का आधार कार्ड नंबर चुराता है और इसका उपयोग करके नकली क्रेडिट कार्ड बनाता है। इस कार्ड का उपयोग करके ठग विभिन्न खरीदारी करता है और व्यक्ति को वित्तीय नुकसान उठाना पड़ता है।

12. डेटा ब्रीच और क्रेडिट कार्ड फ्रॉड (Data Breach and Credit Card Fraud)

12.1 क्या है डेटा ब्रीच?

डेटा ब्रीच तब होती है जब किसी संगठन की सुरक्षा प्रणाली में सेंध लगाकर संवेदनशील जानकारी चोरी कर ली जाती है। इसमें ग्राहकों के क्रेडिट कार्ड नंबर, व्यक्तिगत जानकारी, और अन्य डेटा शामिल हो सकता है।

12.2 कैसे काम करता है डेटा ब्रीच?

1. सुरक्षा में सेंध लगाना : ठग एक संगठन की सुरक्षा प्रणाली में सेंध लगाते हैं और डेटा एक्सेस करते हैं।

2. डेटा चुराना : चोरी किया गया डेटा ठग के पास पहुंचता है और इसका दुरुपयोग किया जाता है।

3. क्रेडिट कार्ड फ्रॉड : चुराए गए क्रेडिट कार्ड नंबर का उपयोग करके ठग धोखाधड़ी से लेन-देन करते हैं।

12.3 उदाहरण :

एक बड़ा ऑनलाइन रिटेलर डेटा ब्रीच का शिकार हो जाता है और हजारों क्रेडिट कार्ड नंबर चोरी हो जाते हैं। ठग इन नंबरों का उपयोग करके विभिन्न ऑनलाइन खरीदारी करते हैं, जिससे ग्राहकों को वित्तीय नुकसान होता है।

13. टेक्स्ट स्कैम और फर्जी मैसेज (Text Scams and Fake Messages)

13.1 क्या है टेक्स्ट स्कैम?

टेक्स्ट स्कैम में ठग शिकार को एक फर्जी संदेश भेजते हैं जिसमें किसी आपातकालीन स्थिति या वित्तीय ऑफर के बारे में बताया जाता है। संदेश में आमतौर पर एक लिंक या नंबर होता है जो ठग के नियंत्रण में होता है।

13.2 कैसे काम करता है टेक्स्ट स्कैम?

1. फर्जी संदेश भेजना : ठग शिकार को एक संदेश भेजते हैं जिसमें कोई आपातकालीन स्थिति या लुभावना ऑफर होता है।

2. लिंक पर क्लिक कराना : संदेश में दिए गए लिंक पर क्लिक करने से शिकार एक नकली वेबसाइट पर पहुंचता है।

3. जानकारी प्राप्त करना : वेबसाइट पर शिकार को अपनी व्यक्तिगत और वित्तीय जानकारी प्रदान करने के लिए कहा जाता है।

13.3 उदाहरण :

एक व्यक्ति को एक संदेश प्राप्त होता है जिसमें कहा जाता है कि उसे एक फर्जी पुरस्कार जीतने की सूचना दी जाती है और उसे अपने विवरण को कन्फर्म करने के लिए एक लिंक पर क्लिक करने को कहा जाता है। लिंक पर क्लिक करने पर, उसकी व्यक्तिगत जानकारी ठगों के हाथ में चली जाती है।

निष्कर्ष

साइबर ठगी के विभिन्न तरीके न केवल उन्नत होते जा रहे हैं बल्कि लोगों के लिए गंभीर खतरा भी पैदा कर रहे हैं। इन तरीकों को जानकर और सतर्क रहकर आप खुद को और अपने डेटा को सुरक्षित रख सकते हैं। किसी भी संदिग्ध गतिविधि की जानकारी स्थानीय पुलिस या साइबर क्राइम हेल्पलाइन को तुरंत दें और ऑनलाइन सुरक्षा के नियमों का पालन करें।